使用不重数进行鉴别

发布时间:2014/9/23 21:32:05 访问次数:2103

在图⒎8中,A首先用明文发送其身份A和一个不重数RA给B。接着,B响应A的查问,用共享的密钥KA:对RA加密后发回给A,同时也给出了自己的不重数R:。A101J15C0GK5UAA最后,A再响应B的查问,用共享的密钥炀:对圮加密后发回给B。这里很重要的一点是A和B对不同的会话必须使用不同的不重数集。由于不重数不能重复使用,所以C在进行重放攻击时无法重复使用所截获的不重数。

在使用公钥密码体制时,可以对不重数进行签名鉴别。例如在图7-8中,B用其私钥对若每微秒可搜索一百万次,则破译IDEA密码需要花费5.4×101:年。这显然是比较安全的。

公钥密码体制(又称为公开密钥密码体制)的概念是由斯坦福l Stallford)大学的研究人员Difflc与Hc11mal△于1976年提出的lDIFF76]°公钥密码体制使用不同的加密密钥与解密密钥。

公钥密码体制的产生主要是因为两个方面的原因,一是由于对称密钥密码体制的密钥分配问题,二是由于对数字签名的需求。

在对称密钥密码体制中,加解密的双方使用的是相同的密钥。但怎样才能做到这一点呢?一种是事先约定,另一种是用信使来传送。在高度自动化的大型计算机网络中,用信使来传送密钥显然是不合适的。如果事先约定密钥,就会给密钥的管理和更换都带来了极大的不便。若使用高度安全的密钥分配中心KDC(KCy Dis圩ibtltion Cellter),也会使得网络成本增力日。

在图⒎8中,A首先用明文发送其身份A和一个不重数RA给B。接着,B响应A的查问,用共享的密钥KA:对RA加密后发回给A,同时也给出了自己的不重数R:。A101J15C0GK5UAA最后,A再响应B的查问,用共享的密钥炀:对圮加密后发回给B。这里很重要的一点是A和B对不同的会话必须使用不同的不重数集。由于不重数不能重复使用,所以C在进行重放攻击时无法重复使用所截获的不重数。

在使用公钥密码体制时,可以对不重数进行签名鉴别。例如在图7-8中,B用其私钥对若每微秒可搜索一百万次,则破译IDEA密码需要花费5.4×101:年。这显然是比较安全的。

公钥密码体制(又称为公开密钥密码体制)的概念是由斯坦福l Stallford)大学的研究人员Difflc与Hc11mal△于1976年提出的lDIFF76]°公钥密码体制使用不同的加密密钥与解密密钥。

公钥密码体制的产生主要是因为两个方面的原因,一是由于对称密钥密码体制的密钥分配问题,二是由于对数字签名的需求。

在对称密钥密码体制中,加解密的双方使用的是相同的密钥。但怎样才能做到这一点呢?一种是事先约定,另一种是用信使来传送。在高度自动化的大型计算机网络中,用信使来传送密钥显然是不合适的。如果事先约定密钥,就会给密钥的管理和更换都带来了极大的不便。若使用高度安全的密钥分配中心KDC(KCy Dis圩ibtltion Cellter),也会使得网络成本增力日。

上一篇:实体鉴别和报文鉴别不同

上一篇:公钥密码体制

热门点击

热门点击

- 以下地址中的哪一个和86.32/12匹配

- 特定主机路由

- 为什么要规定一个最大报文段长度MSS呢

- 网络前缀

- 为什么A在TIME-WAIT状态必须等待2M

- 常用的绞合线的类别、带宽和典型应用

- 在物理层扩展以太网

- TCP连接进行初始化

- 使用不重数进行鉴别

- TCP的连接

推荐技术资料

推荐技术资料

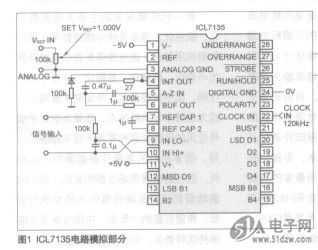

- 自制智能型ICL7135

- 表头使ff11CL7135作为ADC,ICL7135是... [详细]

公网安备44030402000607

公网安备44030402000607