Key值更新随机Hash锁对RFID安全隐私的加强

发布时间:2008/5/28 0:00:00 访问次数:583

rfid是20世纪90年代兴起的一项非接触式的自动识别技术,其无线通信方式和无可视性读写的要求,给我们带来了极大方便,也带来了很多安全隐私问题。针对rfid 的安全隐私问题, 目前国内外开展了很多加强rfid安全隐私保护的研究,并提出了一系列的方法,如hash锁、随机hash锁和hash链,但这些方法存在安全性不高或效率低等缺陷。本文针对现有方法的不足,进一步对rfid的安全隐私保护展开研究。

1 rfid技术及其安全隐私分析

rfid系统主要由阅读器、标签及后端数据库组成,如图1所示。

目前rfid技术已经吸引了工业和学术界越来越多的关注,并已广泛地应用于供应链管理、门禁控制、电子钱包[1]等各种场合。然而rfid技术属于非接触式自动识别技术,其面临的安全隐私威胁主要有:

(1)非法读取。商业竞争者可通过未授权的阅读器快速读取超市的商品标签数据,获取重要的商业信息;

(2)位置跟踪。通过rfid标签扫描,依据标签的特定输出可对消费者位置进行跟踪定位;

(3)窃听。因rfid系统在前向信道的信号传输距离较远,窃听者可轻易窃取阅读器发出的信号数据;

(4)拒绝服务。人为的信号干扰使得合法阅读器不能正常阅读标签数据;

(5)伪装哄骗。通过伪装成合法标签,哄骗阅读器为其提供错误的数据;

(6)重放。根据窃听到的阅读器和标签问的数据通信,重复之前的通信行为从而获取数据信息。

2 rfid安全隐私保护

rfid的安全隐私问题阻碍了rfid技术的进一步推广,引起了消费者的高度关注,加强对rfid 的安全隐私保护有着极其重要的意义。

2.1前提与要求

假定阅读器与后台数据库的通信是在一条安全可靠的有连接信道上进行,但阅读器与标签之间的无线通信易被窃听。要普及rfid技术,必须保证rfid标签的低成本实现。

由于标准的安全机制要求的计算比较复杂,如sha一1约需12k个门,这在低成本标签上无法实现,因此可采用低成本的单向hash函数进行加密[2]。

安全的rfid 系统应能抵御各种攻击,且考虑到较坏的情况,即使外人获得了标签内部的秘密数据,也应保证其无法追踪到跟标签有关的历史活动信息,即保证前向安全性。

2,2典型方法

典型的加强rfid安全隐私保护的访问控制方法主要有hash锁、随机hash锁和hash链,它们都是基于单向hash函数实现的。

2.2.1 hash锁(hash lock)[2]

采用hash锁方法控制标签的读取访问,其工作机制如下:

锁定标签:对于唯一标志号为id的标签,首先阅读器随机产生该标签的key,计算metaid=hash(key),将metaid发送给标签;标签将metaid存储下来,进入锁定状态。阅读器将(metaid,key,id)存储到后台数据库中,并以metaid 为索引。

解锁标签:阅读器询问标签时,标签回答metaid;阅读器查询后台数据库,找到对应的(metaid,key,id)记录,然后将该key值发送给标签;标签收到key值后,计算hash(key)值,并与自身存储的metaid值比较,若hash(key)=metaid,标签将其id发送给阅读器,这时标签进入已解锁状态,并为附近的阅读器开放所有的功能,如图2所示。

方法的优点:解密单向hash函数是较困难的,因此该方法可以阻止未授权的阅读器读取标签信息数据,在一定程度上为标签提供隐私保护;该方法只需在标签上实现一个hash函数的计算,以及增加存储metaid值,因此在低成本的标签上容易实现。

方法的缺陷:由于每次询问时标签回答的数据是特定的,因此其不能防止位置跟踪攻击;阅读器和标签问传输的数据未经加密,窃听者可以轻易地获得标签key和id值。

2.2.2随机hash锁(random hash lock)

为了解决hash锁中位置跟踪的问题,将hash锁方法加以改进,采用随机hash

rfid是20世纪90年代兴起的一项非接触式的自动识别技术,其无线通信方式和无可视性读写的要求,给我们带来了极大方便,也带来了很多安全隐私问题。针对rfid 的安全隐私问题, 目前国内外开展了很多加强rfid安全隐私保护的研究,并提出了一系列的方法,如hash锁、随机hash锁和hash链,但这些方法存在安全性不高或效率低等缺陷。本文针对现有方法的不足,进一步对rfid的安全隐私保护展开研究。

1 rfid技术及其安全隐私分析

rfid系统主要由阅读器、标签及后端数据库组成,如图1所示。

目前rfid技术已经吸引了工业和学术界越来越多的关注,并已广泛地应用于供应链管理、门禁控制、电子钱包[1]等各种场合。然而rfid技术属于非接触式自动识别技术,其面临的安全隐私威胁主要有:

(1)非法读取。商业竞争者可通过未授权的阅读器快速读取超市的商品标签数据,获取重要的商业信息;

(2)位置跟踪。通过rfid标签扫描,依据标签的特定输出可对消费者位置进行跟踪定位;

(3)窃听。因rfid系统在前向信道的信号传输距离较远,窃听者可轻易窃取阅读器发出的信号数据;

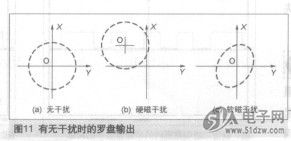

(4)拒绝服务。人为的信号干扰使得合法阅读器不能正常阅读标签数据;

(5)伪装哄骗。通过伪装成合法标签,哄骗阅读器为其提供错误的数据;

(6)重放。根据窃听到的阅读器和标签问的数据通信,重复之前的通信行为从而获取数据信息。

2 rfid安全隐私保护

rfid的安全隐私问题阻碍了rfid技术的进一步推广,引起了消费者的高度关注,加强对rfid 的安全隐私保护有着极其重要的意义。

2.1前提与要求

假定阅读器与后台数据库的通信是在一条安全可靠的有连接信道上进行,但阅读器与标签之间的无线通信易被窃听。要普及rfid技术,必须保证rfid标签的低成本实现。

由于标准的安全机制要求的计算比较复杂,如sha一1约需12k个门,这在低成本标签上无法实现,因此可采用低成本的单向hash函数进行加密[2]。

安全的rfid 系统应能抵御各种攻击,且考虑到较坏的情况,即使外人获得了标签内部的秘密数据,也应保证其无法追踪到跟标签有关的历史活动信息,即保证前向安全性。

2,2典型方法

典型的加强rfid安全隐私保护的访问控制方法主要有hash锁、随机hash锁和hash链,它们都是基于单向hash函数实现的。

2.2.1 hash锁(hash lock)[2]

采用hash锁方法控制标签的读取访问,其工作机制如下:

锁定标签:对于唯一标志号为id的标签,首先阅读器随机产生该标签的key,计算metaid=hash(key),将metaid发送给标签;标签将metaid存储下来,进入锁定状态。阅读器将(metaid,key,id)存储到后台数据库中,并以metaid 为索引。

解锁标签:阅读器询问标签时,标签回答metaid;阅读器查询后台数据库,找到对应的(metaid,key,id)记录,然后将该key值发送给标签;标签收到key值后,计算hash(key)值,并与自身存储的metaid值比较,若hash(key)=metaid,标签将其id发送给阅读器,这时标签进入已解锁状态,并为附近的阅读器开放所有的功能,如图2所示。

方法的优点:解密单向hash函数是较困难的,因此该方法可以阻止未授权的阅读器读取标签信息数据,在一定程度上为标签提供隐私保护;该方法只需在标签上实现一个hash函数的计算,以及增加存储metaid值,因此在低成本的标签上容易实现。

方法的缺陷:由于每次询问时标签回答的数据是特定的,因此其不能防止位置跟踪攻击;阅读器和标签问传输的数据未经加密,窃听者可以轻易地获得标签key和id值。

2.2.2随机hash锁(random hash lock)

为了解决hash锁中位置跟踪的问题,将hash锁方法加以改进,采用随机hash

公网安备44030402000607

公网安备44030402000607