凶险异常的APT2.0时代-你的内网需要一名“安全侦探”

发布时间:2015/8/24 10:12:02 访问次数:458

apt的发展已经到了一个转变的时候,现在的apt攻击与当年首次被发现时有了许多的不同。apt2.0时代情势已然转变、防御怎能还一成不变。

- 51电子网公益库存:

- LNK304GN-TL

- TNY280GN

- TS2431AILT

- LD1117S33CTR

- L7905CV

- LD3985M33R

- ST1S10PHR

- STM8L151K6T6

- ST72F325J6T6

- LD1086DTTR

- VIPER16LD

- L6390DTR

在趋势科技cloudsec2015网络安全大会上,趋势科技全球研究开发部资深研究员翁世豪表示,对抗apt要有长期抗战的准备,要有专业的人员支撑。

在与apt多年的交锋中人们发现,apt攻击精准具有针对性、重质不重量、持久、安静。也就是说,哪怕apt攻击已然发生但大多数受害者却还毫无察觉。

而今,曾经利用可执行文件发起的apt攻击模式早已经被替代,office文档漏洞、adobe漏洞等等让骇客们发现,原来攻击还可以这样发起,“好简单啊,这些人这么好被骗”。很不幸的是,这里的“这些人”包含绝大多数的网友。

骇客发起的apt攻击主要分为三个阶段:攻击阶段、控制阶段、活动阶段。在攻击阶段,骇客往往还处于企业外网,内部信息面临被盗取的威胁还很远。当apt攻击进入了控制阶段和活动阶段,就意味着企业内部信息对于骇客们而言已经唾手可得。人们总是希望能够远离危险,试图将apt攻击阻挡在企业内网与外网边界之外,将其消灭在攻击发起之初。但新型恶意攻击技术、越来越多被发现的零日漏洞、移动化等等,使得骇客们在攻击阶段占据了更多的优势。

所以,当企业很久没收到恶意邮件时不要高兴,这很可能意味着apt攻击已经成功进入企业网络内部并处于潜伏期,“现在apt的主战场已经从企业网络边界转移到企业网络内部。”

面对apt2.0,安全防御者们真的就束手无策了么?答案当然是“不”!小偷已经开始在墙角打洞,我们却还在门口防守,那肯定没有效果。所以现在是时候将你的目光转向“墙角”,换个思路了。

对于apt的攻击防护,人们向来会建立起多道安全防线,只是早期攻防的主战场并不是内网。而如今,则需要构建起以“威胁来自内网成员”为前提的隔离防护架构,加强对内网活动的监控,必须知道内网成员的所有动作。定期进行网络安全检测,找出一切潜藏的威胁,防微杜渐。另外,以恶意程序为中心的事件处理或者检测方式还远远不够,因为攻击者还可能通过控制合法的程序来实施攻击。http://tenghao456.51dzw.com/

企业网络边界防护,据敌御外是基础的安全防护。现在还要增强对内部网络的细微监控,要像大侦探福尔摩斯那般对任何安全事件都予以足够的重视,观察入微、善于关联分析,从蛛丝马迹的内网异常中发现恶意攻击的踪迹。

在apt2.0时代,企业内网需要专业的安全分析人员,或者能够起到相同作用的大数据分析平台等apt防护技术手段。在apt攻击的第二阶段与其展开拼杀,先期于恶意攻击者发现、获取企业高价值信息前将其捕获。

还要记住,“当发生安全事件时,要冷静,因为这往往也是转机的到来”。此时攻击已经暴露,防御者可以藉此展开安全检测,实施更为有效的防护动作,甚至探本溯源斩草除根。

apt2.0时代,企业内部不仅需要有网络警察,还需要有网络安全侦探,共同应对来势汹汹的新型apt攻击。

apt的发展已经到了一个转变的时候,现在的apt攻击与当年首次被发现时有了许多的不同。apt2.0时代情势已然转变、防御怎能还一成不变。

- 51电子网公益库存:

- LNK304GN-TL

- TNY280GN

- TS2431AILT

- LD1117S33CTR

- L7905CV

- LD3985M33R

- ST1S10PHR

- STM8L151K6T6

- ST72F325J6T6

- LD1086DTTR

- VIPER16LD

- L6390DTR

在趋势科技cloudsec2015网络安全大会上,趋势科技全球研究开发部资深研究员翁世豪表示,对抗apt要有长期抗战的准备,要有专业的人员支撑。

在与apt多年的交锋中人们发现,apt攻击精准具有针对性、重质不重量、持久、安静。也就是说,哪怕apt攻击已然发生但大多数受害者却还毫无察觉。

而今,曾经利用可执行文件发起的apt攻击模式早已经被替代,office文档漏洞、adobe漏洞等等让骇客们发现,原来攻击还可以这样发起,“好简单啊,这些人这么好被骗”。很不幸的是,这里的“这些人”包含绝大多数的网友。

骇客发起的apt攻击主要分为三个阶段:攻击阶段、控制阶段、活动阶段。在攻击阶段,骇客往往还处于企业外网,内部信息面临被盗取的威胁还很远。当apt攻击进入了控制阶段和活动阶段,就意味着企业内部信息对于骇客们而言已经唾手可得。人们总是希望能够远离危险,试图将apt攻击阻挡在企业内网与外网边界之外,将其消灭在攻击发起之初。但新型恶意攻击技术、越来越多被发现的零日漏洞、移动化等等,使得骇客们在攻击阶段占据了更多的优势。

所以,当企业很久没收到恶意邮件时不要高兴,这很可能意味着apt攻击已经成功进入企业网络内部并处于潜伏期,“现在apt的主战场已经从企业网络边界转移到企业网络内部。”

面对apt2.0,安全防御者们真的就束手无策了么?答案当然是“不”!小偷已经开始在墙角打洞,我们却还在门口防守,那肯定没有效果。所以现在是时候将你的目光转向“墙角”,换个思路了。

对于apt的攻击防护,人们向来会建立起多道安全防线,只是早期攻防的主战场并不是内网。而如今,则需要构建起以“威胁来自内网成员”为前提的隔离防护架构,加强对内网活动的监控,必须知道内网成员的所有动作。定期进行网络安全检测,找出一切潜藏的威胁,防微杜渐。另外,以恶意程序为中心的事件处理或者检测方式还远远不够,因为攻击者还可能通过控制合法的程序来实施攻击。http://tenghao456.51dzw.com/

企业网络边界防护,据敌御外是基础的安全防护。现在还要增强对内部网络的细微监控,要像大侦探福尔摩斯那般对任何安全事件都予以足够的重视,观察入微、善于关联分析,从蛛丝马迹的内网异常中发现恶意攻击的踪迹。

在apt2.0时代,企业内网需要专业的安全分析人员,或者能够起到相同作用的大数据分析平台等apt防护技术手段。在apt攻击的第二阶段与其展开拼杀,先期于恶意攻击者发现、获取企业高价值信息前将其捕获。

还要记住,“当发生安全事件时,要冷静,因为这往往也是转机的到来”。此时攻击已经暴露,防御者可以藉此展开安全检测,实施更为有效的防护动作,甚至探本溯源斩草除根。

apt2.0时代,企业内部不仅需要有网络警察,还需要有网络安全侦探,共同应对来势汹汹的新型apt攻击。

热门点击

热门点击

- CRM:展望未来

- 站在机器人风口-中国智能创新与生态系统飞起来

- 微软合并硬件和软件部门 纳德拉:现在是埃洛普离开微软的时候了

- Windows 10首个服务发布包SR1即将到来

- Windows 10最新版再曝低级Bug-微软回应:已修复

- GE与中国电信战略合作:工业互联网在中国落地

- 谷歌核心业务面临三大新威胁:微软、Facebook和Pinterest

- 虚拟现实竞争加剧:Facebook比谷歌、苹果更有优势

- 索尼和微软争夺游戏玩家-廉价Xbox将改变游戏机市场竞争格局

- 传苹果-想制作自己的原创电视剧和电影

推荐电子资讯

推荐电子资讯

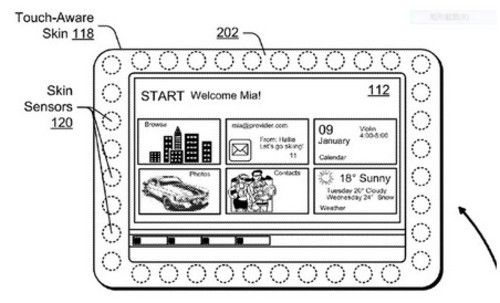

- 微软新专利:皮肤感应边框

- 该专利名为“基于抓握的装置适应(Grip-Based&... [详细]

公网安备44030402000607

公网安备44030402000607